" FUNGSI HASH"

Fungsi hash adalah setiap -didefinisikan dengan baik prosedur atau fungsi matematika yang mengubah mungkin, berukuran variabel sejumlah besar data ke dalam datum kecil, biasanya sebuah single integer yang dapat berfungsi sebagai indeks ke array (lih. array asosiatif ). Nilai yang dikembalikan oleh fungsi hash disebut nilai hash, kode hash, jumlah hash, checksum atau hanya hash.

fungsi Hash ini kebanyakan digunakan untuk mempercepat pencarian tabel atau data perbandingan-tugas seperti menemukan item dalam suatu database , mendeteksi digandakan atau serupa catatan di besar file , menemukan membentang serupa di DNA urutan, dan sebagainya.

Sebuah fungsi hash dapat peta dua atau lebih kunci dengan nilai hash yang sama. Dalam banyak aplikasi, adalah keinginan untuk meminimalkan terjadinya seperti tabrakan , yang berarti bahwa fungsi hash harus memetakan tombol untuk hash nilai-nilai secara merata mungkin. Tergantung pada aplikasi, properti lainnya mungkin diperlukan juga. Meskipun gagasan yang telah disusun pada tahun 1950, desain fungsi hash yang baik masih merupakan topik penelitian yang aktif.

fungsi Hash berhubungan dengan (dan sering bingung dengan) checksum , cek digit , sidik jari , fungsi pengacakan , mengoreksi kode kesalahan , dan fungsi hash kriptografi . Meskipun konsep-konsep ini tumpang tindih sampai batas tertentu, masing-masing memiliki sendiri dan menggunakan persyaratan dan dirancang dan dioptimalkan secara berbeda. The HashKeeper database dipelihara oleh American National Drug Intelligence Center , misalnya, lebih tepat digambarkan sebagai katalog sidik jari file dari nilai hash.

" MD-5 "

Dalam kriptografi , MD5 (Message-Digest algorithm 5) banyak digunakan adalah fungsi hash kriptografi dengan 128 - bit nilai hash. Ditentukan dalam RFC 1321 , MD5 telah digunakan dalam berbagai aplikasi keamanan, dan juga biasa digunakan untuk memeriksa integritas file . Namun, telah terbukti bahwa MD5 tidak tabrakan tahan ; seperti itu, MD5 tidak cocok untuk aplikasi seperti SSL sertifikat atau tanda tangan digital yang bergantung pada properti ini. Sebuah hash MD5 biasanya dinyatakan sebagai 32-digit heksadesimal nomor.

MD5 didesain oleh Ron Rivest pada tahun 1991 untuk menggantikan fungsi hash sebelumnya, MD4 . Pada tahun 1996, sebuah cacat telah ditemukan dengan desain MD5. Sementara itu bukan kelemahan fatal jelas, kriptografer mulai merekomendasikan penggunaan algoritma lain, seperti SHA-1 (yang sejak itu telah ditemukan juga menjadi rentan). Pada tahun 2004, kekurangan yang lebih serius ditemukan, membuat penggunaan lebih lanjut dari algoritma untuk tujuan keamanan dipertanyakan, khususnya, sekelompok peneliti menggambarkan bagaimana menciptakan sepasang file yang sama berbagi MD5 checksum . uang muka lebih lanjut adalah dibuat di MD5 melanggar pada tahun 2005, 2006, dan 2007. Dalam sebuah serangan terhadap MD5 diterbitkan pada bulan Desember 2008, sekelompok peneliti menggunakan teknik ini untuk berlaku sertifikat SSL palsu. US-CERT Amerika Serikat Department of Homeland Security mengatakan MD5 "harus dipertimbangkan cryptographically rusak dan tidak cocok untuk digunakan lebih lanjut," dan sebagian aplikasi pemerintah AS akan diminta untuk pindah ke 2 SHA- keluarga fungsi hash setelah 2010.

MD5 adalah salah satu dalam serangkaian message digest algoritma yang dirancang oleh Profesor Ronald Rivest dari MIT (Rivest, 1994).Ketika pekerjaan analitik menunjukkan bahwa pendahulu MD5 MD4 itu mungkin tidak aman, MD5 dirancang pada tahun 1991 untuk menjadi pengganti aman. (Kelemahan memang kemudian ditemukan di MD4 oleh Hans Dobbertin .)

Pada tahun 1993, Den Boer dan Bosselaers memberikan, meskipun terbatas, hasil awal menemukan " pseudo-benturan "dari MD5 fungsi kompresi , yaitu, dua berbeda vektor inisialisasi yang menghasilkan identik dicerna.

Pada tahun 1996, Dobbertin mengumumkan tabrakan dari fungsi kompresi MD5 (Dobbertin, 1996). Sementara ini bukan serangan terhadap fungsi hash MD5 penuh, cukup dekat untuk kriptografer untuk merekomendasikan beralih ke pengganti, seperti SHA-1 atau RIPEMD-160 .

Ukuran 128-bit hash-cukup kecil untuk merenungkan sebuah serangan ulang . MD5CRK adalah proyek didistribusikan dimulai pada bulan Maret 2004 dengan tujuan untuk menunjukkan MD5 yang praktis tidak aman dengan mencari tabrakan menggunakan serangan ulang tahun.

MD5CRK berakhir tak lama setelah 17 Agustus 2004, ketika tabrakan untuk MD5 diumumkan oleh Xiaoyun Wang , Dengguo Feng, Xuejia Lai, dan Hongbo Yu. mereka serangan analitik ini dilaporkan untuk mengambil hanya satu jam pada sebuah IBM P690 cluster.

Pada tanggal 1 Maret 2005, Arjen Lenstra , Xiaoyun Wang , dan Benne de Weger menunjukkan pembangunan dua X.509 sertifikat dengan kunci publik yang berbeda dan hash MD5 yang sama, praktis tabrakan terbukti. konstruksi termasuk kunci privat untuk kedua kunci publik. Beberapa hari kemudian, Vlastimil Klima dijelaskan algoritma ditingkatkan, mampu membangun tabrakan MD5 dalam beberapa jam pada komputer notebook tunggal. Pada tanggal 18 Maret 2006, Klima menerbitkan sebuah algoritma yang dapat menemukan tabrakan dalam waktu satu menit pada komputer notebook tunggal, menggunakan metode yang ia sebut tunneling.

Pada tahun 2009, Amerika Serikat Cyber Command menggunakan sebuah hash MD5 dari pernyataan misi mereka sebagai bagian dari lambang resmi mereka.

Pada tanggal 24 Desember 2010, Tao Xie dan Dengguo Feng mengumumkan menerbitkan single pertama-blok tabrakan MD5 (dua-byte 64 pesan dengan hash MD5 yang sama). penemuan tabrakan Sebelumnya bergantung pada-memblokir serangan multi. Untuk "alasan keamanan", Xie dan Feng tidak melaporkan metode serangan baru. Mereka telah mengeluarkan sebuah tantangan bagi komunitas kriptografi, menawarkan hadiah US $ 10.000 untuk penemu pertama tabrakan 64-byte yang berbeda sebelum tanggal 1 Januari 2013.

Keamanan

Keamanan fungsi hash MD5 terancam. Sebuah serangan tabrakan ada yang dapat menemukan tabrakan dalam hitungan detik pada komputer dengan prosesor Pentium4 2.6GHz (kompleksitas 2 ) Selain itu, ada juga yang awalan tabrakan serangan-dipilih yang dapat menghasilkan tabrakan untuk dua dipilih secara sewenang-wenang yang berbeda masukan dalam hitungan jam, menggunakan off-rak komputasi hardware-(kompleksitas 2)

Serangan-serangan tabrakan telah dibuktikan dalam masyarakat dalam berbagai situasi, termasuk bertabrakan file dokumen dansertifikat digital .

Pada 2009, serangan teoritis juga istirahat MD5's perlawanan preimage .

kerentanan Tabrakan

Pada tahun 1996, tabrakan ditemukan pada fungsi kompresi MD5, dan Hans Dobbertin menulis di Laboratorium RSA newsletter teknis, "Serangan disajikan belum mengancam aplikasi praktis dari MD5, tetapi ia datang agak dekat ... di masa depan harus MD5 tidak lagi diterapkan ... mana tahan hash fungsi-tabrakan diperlukan ".

Pada tahun 2005, peneliti mampu menciptakan pasang PostScript dokumen dan X.509 sertifikat dengan hash yang sama.Belakangan tahun itu,'s desainer MD5 Ron Rivest menulis, "md5 dan sha1 keduanya jelas rusak (dalam hal tabrakan-perlawanan)," dan RSA Laboratories menulis bahwa "generasi produk perlu untuk pindah ke algoritma baru."

Pada tanggal 30 Desember 2008, sekelompok peneliti diumumkan pada 25 Komunikasi Chaos Kongres bagaimana mereka telah menggunakan tabrakan MD5 untuk membuat sertifikat otoritas sertifikat antara yang tampak sah ketika diperiksa melalui hash MD5 checksum-nya. Para peneliti menggunakan sekelompok Sony Playstation 3s di EPFL di Lausanne, Swiss untuk mengubah sertifikat SSL normal dikeluarkan oleh RapidSSL menjadi bekerja sertifikat CA untuk itu penerbit, yang kemudian dapat digunakan untuk membuat sertifikat lainnya yang akan muncul menjadi sah dan dikeluarkan oleh RapidSSL . VeriSign , penerbit sertifikat RapidSSL, mengatakan mereka berhenti menerbitkan sertifikat baru menggunakan MD5 sebagai algoritma checksum mereka untuk RapidSSL sekali kerentanan diumumkan. Walaupun Verisign menolak untuk mencabut sertifikat yang ditandatangani menggunakan MD5, respon mereka telah memadai oleh penulis mengeksploitasi ( Alexander Sotirov , Marc Stevens, Yakub Appelbaum , Arjen Lenstra , David Molnar, Dag Arne Osvik, dan Benne de Weger). Bruce Schneier menulis tentang serangan yang "[w] e sudah tahu bahwa MD5 adalah fungsi hash rusak "dan bahwa" tidak ada yang harus menggunakan MD5 lagi ". Para peneliti SSL menulis, "dampak yang diinginkan kami adalah bahwa Sertifikasi Otoritas akan berhenti menggunakan MD5 dalam menerbitkan sertifikat baru juga. Kami berharap bahwa penggunaan MD5 di aplikasi lainnya akan dipertimbangkan kembali juga. "

MD5 menggunakan -Damgård Merkle konstruksi , sehingga jika dua awalan dengan hash yang sama dapat dibangun, sebuah akhiran yang umum dapat ditambahkan ke baik untuk membuat tabrakan lebih mungkin untuk diterima sebagai data yang valid oleh aplikasi menggunakannya. Selanjutnya, saat tabrakan-menemukan teknik memungkinkan untuk menentukan prefix sewenang-wenang: penyerang bisa membuat dua file bertabrakan yang baik dimulai dengan konten yang sama. Semua penyerang perlu menghasilkan dua file bertabrakan adalah file template dengan blok 128-byte data berjajar dalam batas 64-byte yang dapat diubah secara bebas oleh algoritma pencarian tabrakan.

kerentanan Preimageil 2009, preimage serangan terhadap MD5 diumumkan bahwa istirahat preimage perlawanan's MD5. Serangan ini hanya teoritis, dengan kompleksitas komputasi 2 123,4 untuk preimage penuh dan 2 116,9 untuk preimage-pseudo.

kerentanan Lain

Sejumlah proyek telah menerbitkan MD5 tabel pelangi online, yang dapat digunakan untuk membalikkan banyak hash MD5 ke string yang berbenturan dengan masukan yang asli, biasanya untuk tujuan password cracking.

Penggunaan MD5 di beberapa situs ' URL berarti bahwa mesin pencari seperti Google juga dapat kadang-kadang berfungsi sebagai alat terbatas untuk reverse lookup dari hash MD5.

Kedua teknik ini diberikan tidak efektif dengan penggunaan cukup lama garam .

Aplikasi

mencerna MD5 telah banyak digunakan dalam perangkat lunak dunia untuk memberikan jaminan bahwa file yang ditransfer telah tiba utuh.Sebagai contoh, file server sering menyediakan MD5 pra-dihitung (dikenal sebagai md5sum ) checksum untuk file, sehingga pengguna dapat membandingkan checksum file yang didownload untuk itu. Unix sistem operasi berbasis-termasuk jumlah utilitas MD5 dalam paket distribusi mereka , sedangkan pengguna Windows menggunakan aplikasi pihak ketiga.

Namun, sekarang yang mudah untuk menghasilkan tabrakan MD5, adalah mungkin bagi orang yang menciptakan file untuk membuat file kedua dengan checksum yang sama, jadi teknik ini tidak dapat melindungi terhadap beberapa bentuk gangguan berbahaya. Juga, dalam beberapa kasus checksum tidak dapat dipercaya (misalnya, apakah itu diperoleh melalui saluran yang sama seperti file yang didownload), di mana MD5 kasus hanya dapat menyediakan fungsionalitas pengecekan error: ia akan mengakui download korup atau tidak lengkap, yang menjadi lebih mungkin saat men-download file yang lebih besar.

MD5 secara luas digunakan untuk menyimpan password . Untuk mengurangi kerentanan yang disebutkan di atas, seseorang dapat menambahkan garam ke hashing password sebelum mereka. Beberapa implementasi dapat menerapkan fungsi hashing lebih dari sekali-lihatpenguatan kunci .

Algoritma

Proses MD5 pesan variabel-panjang menjadi output tetap-panjang 128 bit. Pesan masukan dipecah menjadi potongan-bit blok 512 (enam belas 32-bit little endianinteger); pesan empuk sehingga panjangnya dibagi oleh 512. Padding bekerja sebagai berikut: bit tunggal pertama, 1, ditambahkan ke akhir pesan. Hal ini diikuti oleh sebagai nol sebanyak yang diperlukan untuk membawa pesan panjang sampai dengan 64 bit kurang dari kelipatan 512. Bit sisa diisi dengan sebuah integer 64-bit yang mewakili panjang pesan asli, dalam bits.

Algoritma MD5 utama beroperasi pada kondisi 128-bit, dibagi menjadi empat-bit kata-kata 32, dinotasikan A, B, C dan D. Ini diinisialisasi dengan konstanta tetap tertentu. Algoritma utama kemudian beroperasi pada masing-masing blok pesan 512-bit pada gilirannya, setiap blok memodifikasi negara. Pengolahan blok pesan terdiri dari empat tahap yang sama, disebut putaran, setiap putaran terdiri dari 16 operasi serupa berdasar pada fungsi linier F-non, penambahan modular , dan rotasi kiri.

" TELNET "

Telnet adalah aplikasi remote login Internet. Telnet digunakan untuk login

ke komputer lain di Internet dan mengakses berbagai macam pelayanan umum,

termasuk katalog perpustakaan dan berbagai macam database. Telnet

memungkinkan pengguna untuk duduk didepan

komputer yang terkoneksi ke internet dan mengakses komputer lain yang juga

terkoneksi ke internet. Dengan kata lain koneksi dapat terjadi ke mesin lain

di satu ruangan, satu kampus, bahkan setiap komputer di seluruh dunia.

Setelah terkoneksi, input yang diberikan pada keyboard akan mengontrol

langsung ke remote computer tadi. Akan dapat diakses pelayanan apapun yang

disediakan oleh remote machine dan hasilnya ditampilkan pada terminal lokal.

Dapat dijalankan session interaktif normal (login, eksekusi command), atau

dapat diakses berbagai service seperti: melihat catalog dari sebuah

perpustakaan, akses ke teks dari USA today, dan masih banyak lagi service

yang disediakan oleh masing-masing host pada di network.

TELNET menggunakan 2 program, yang satu adalah client (telnet) dan server

(telnetd). Yang

terjadi adalah ada dua program yang berjalan, yaitu software client yang

dijalankan pada

komputer yang meminta pelayanan tersebut dan software server yang dijalankan

oleh komputer

yang menghasilkan pelayanan tadi

Tugas dari client adalah:

. Membuat koneksi network TCP (Transfer Control Protocol) dengan server.

. Menerima inputan dari user

. Menformat kembali inputan dari user kemudian mengubah dalam bentuk format

standard dan dikirim ke server.

. Menerima output dari server dalam format standard.

. Mengubah format output tadi untuk ditampilkan pada layar.

- Menginformasikan software jaringan bahwa komputer itu siap menerima

koneksi.

- Menunggu permintaan dalam bentuk format standard.

- Melaksanakan permintaan tersebut.

- Mengirim kembali hasil ke client dalam bentuk format standard.

- Menunggu permintaan selanjutnya..

Telnet menggunakan koneksi pada Port Destination=23. Untuk interaksi banyak

mesin maka dpat diganbarkan sebagai berikut :

Telnet adalah program yang memungkinkan komputer host Internet anda menjadi

terminal dari komputer host lain di Internet. Dengan ftp anda dapat membuka

koneksi hanya untuk mentransfer file. Telnet memungkinkan anda untuk login

sebagai pemakai pada komputer jarak

jauh dan menjalankan program layanan Internet yang disediakan oleh komputer

tersebut. Telnet menyediakan akses langsung ke beragam layanan di Internet.

Komputer host anda memang menyediakan beragam layanan, namun jika layanan

tersebut tidak ada, anda

bisa menggunakannya melalui Telnet. Misalnya ketika masyarakat Internet

menulis interface untuk membantu pengguna lain, Telnet memungkinkan anda

mengakses host mereka dan menggunakan interface yang mereka buat. Demikian

juga ketika seorang membuat layanan yang bermanfaat, Telnet memungkinkan

anda mengakses sumber daya informasi yang berharga ini.

Cara pengunaan Telnet

Cara penggunaan Telnet ini sangat mudah, anda ketik telnet diikuti dengan

alamat yang ingin anda hubungi bila menggunakan UNIX atau klik icon Telnet

di Windows kemudian pilih menu connect kemudian remote system.

Contoh :

1. Menggunakan UNIX

% telnet well.sf.ca.us

Trying 198.93.4.0…

Connected to well.sf.ca.us.

Escape character is '^]'.

Unix(r) System V Release 4.0 (well)

This is the WELL

Type newuser to sign up.

Type trouble if you are having trouble logging in.

Type guest to learn about the WELL.

If you already have a WELL account, type your username.

Login: |

Jika sudah tersambung berarti sudah berada di terminal pada komputer jarak

jauh tersebut dan bisa berinteraksi dengan program yang tersedia. Telnet

secara diam-diam ada di belakang layar saat anda berinteraksi dengan

komputer jarak jauh tersebut. Dalam kebanyakan kasus, perintah yang perlu

diketahui adalah perintah yang digunakan pada host jarak jauh. Host

kemungkinan menjalankan Unix, meskipun anda juga dapat menjumpai sistem

operasi lain pada server host seperti UMS atau Windows NT. Sebagian besar

sistem, terutama database, menawarkan menu. Apabila menu tidak tersedia,

maka lebih baik amati file bantu (help) yang tersedia. Dapat diketikan ?

atau help atau cukup h untuk mengamati apakah file bantu tersedia. Untuk

mengakhiri sesi Telnet ketik quit atau exit, pada beberapa sistem

menggunakan bye atau off. Bila menggunakan Windows tergantung program yang

digunakan misal WinTel, tinggal click pada Icon program yang bersangkutan

Contoh lain (dengan putty)

bisa menggunakan putty untuk telnet client yang bisa kamu download di

download.com

dan yara penggunaannya mudah

1. tinggal jalankan putty

2. masukan alamat server host

3. pilih telnet dengan default port 32

4. dan klik open

5. kemudian akan muncul halaman hitam dengan 1 cursor dan menu

bertuliskan login :

6. silahkan login dan anda akan masuk ke host yang di tuju

Contoh lain (command windows)

untuk contoh putty di windows command juga cukup mudah

1. masuk ke command windows (pilih start -> run -> ketikan cmd

kemudian enter)

2. di command window ketikan c:\telnet host_tujuan kemudian enter ,

contoh "c:\telnet 192.168.0.1"

3. kemudian ada tulisan : Welcome to Microsoft Telnet Client

Escape Character is 'CTRL+]'

You are about to send your password information to a remote computer

in Internet

zone. This might not be safe. Do you want to send anyway(y/n):

4. pilih saja "n" dan tekan enter

5. setelah itu akan muncul menu login "loginlah dengan acount anda"

6. selesai

" Apa yang membedakan antara Telnet dengan SSh? "

1. Sama-sama di pergunakan untuk memanfaatkan konfigurasi lewat console !! Perintah atau coding untuk mengkonfigurasi juga sama !

2. Yang membedakan Telnet dan SSH,

Telnet menggunakan port TCP 23, traffic yang melewati Telnet itu plain text, kl di-sniff traffic itu akan bnr2 bs terbaca, seperti membaca tulisan ini. SSH menggunakan port TCP 22. Traffic yang melewati SSH itu terenkripsi, tidak bs dibaca seperti tulisan seperti ini, metode enkripsi nya tergantung dari si SSH server nya.

3. Telnet (Telecomunication Network) adalah perintah untuk melakukan login ke remote komputer. Perintah ini pertama kali di gunakan dalam melakukan remote login. Hanya kelemahannya dari segi keamanan.

Biasa nya menggunakan protokol TCP/IP Port 21.

Sedangkan SSH perintah remote login juga sama hal nya seperti Telnet, RLogin yang di kembangkan oleh OpenBSD yang jauh lebih aman.

Perintah2x di atas di gunakan untuk semua hal dalam melakukan remote login seperti POP3, SMTP,FTP dan sebagainya yang menggunakan protokol TCPIP tentunya.

" ANATOMY OF HACKING "

Salah satu misteri besar dalam pengelolaan keamanan adalah modus operandi penyerang. Apa yang penyerang lakukan, dan bagaimana mereka melakukannya? Seperti dengan semua misteri besar, yang satu ini menghasilkan banyak minat, akuntansi untuk kesuksesan fenomenal dari buku dan kelas tentang cara untuk benar-benar serangan jaringan. Meskipun menyerang jaringan bisa menyenangkan dan informatif-belum lagi ilegal jika Anda tidak memiliki semua yang tepat permissions-faktanya tetap bahwa sebagian besar dari kita tidak perlu tahu bagaimana untuk melakukannya. Terus terang, menjadi tester penetrasi yang baik (tester pena) mengambil lebih dari satu kelas selama seminggu. Dibutuhkan komitmen, dedikasi, intuisi, dan cerdas teknis, belum lagi terang-terangan mengabaikan aturan dan cara yang tepat untuk melakukan sesuatu. Itu bukan keterampilan yang administrator keamanan yang paling memiliki, atau membutuhkan dalam banyak kasus. Dalam kebanyakan kasus, hal ini lebih murah dan lebih efektif untuk mempekerjakan seseorang untuk melakukan tes penetrasi. penguji penetrasi profesional akan jauh lebih mampu menemukan masalah, serta mengartikulasikan apa yang menyebabkan masalah tersebut. Lalu, mengapa bahwa buku dan kursus menyerang jaringan yang begitu populer? Nah, terus terang, terutama karena mistik dan kesejukan dirasakan semuanya. Ada juga beberapa nilai dalam sistem administrator yang mampu melakukan tes penetrasi belum sempurna. Fokus dalam bab ini adalah sedikit berbeda, namun. Sementara narasi agak kabur pada rincian spesifik tentang bagaimana serangan itu bekerja, kita akan sangat jelas pada praktek operasional yang menyebabkan masalah di tempat pertama. Ini sangat disengaja. Bagian penting di sini adalah bukan untuk menunjukkan bagaimana untuk menyerang sesuatu, tetapi untuk menunjukkan bagaimana penyerang mengambil keuntungan dari kesalahan Anda. Ini akan memungkinkan Anda untuk melindungi jaringan Anda dengan menghindari perangkap penyerang digunakan.

Sebelum kita mulai, bagaimanapun, marilah kita membuat satu hal yang benar-benar jelas: Kami tidak memaafkan kami tidak akan pernah membantu atau membela orang-orang yang menyerang jaringan atau sistem mereka tidak memiliki atau bahwa mereka belum diminta untuk menyerang.

PERINGATAN:

Menyerang jaringan dan / atau sistem anda tidak sendiri adalah ilegal, tidak bermoral, dan terhadap prinsip-prinsip etis dari profesional keamanan informasi.

Selanjutnya, bab ini menunjukkan menggunakan sejumlah alat yang berbeda. Meskipun beberapa perangkat tersebut tersedia secara bebas di internet, sebagian besar kustom ditulis untuk tujuan pengujian penetrasi yang sah. Apapun, prinsip yang sama berlaku.

Catatan

Jangan repot-repot mencari di CD untuk alat yang digunakan dalam bab ini. Mereka tidak ada.

Buku ini adalah tentang mengamankan jaringan, tidak mendistribusikan alat-alat untuk melanggarnya. sistem informasi keamanan profesional tertentu, yaitu mereka yang dibebankan dengan pengujian pena, memiliki penggunaan yang sah untuk alat tersebut. Sistem administrator, pada umumnya, tidak perlu mayoritas alat ini, karena hanya menggunakan mereka untuk menyusup ke jaringan. Karena setiap tester pena yang kompeten (atau sistem administrator) dengan kebutuhan untuk jenis alat dapat menulis mereka, tidak ada alasan bagi kami untuk mendistribusikan mereka di sini.

Hal ini juga penting untuk memahami bahwa kedua contoh kami menunjukkan dan jaringan yang kita gunakan untuk menunjukkan metodologi serangan sepenuhnya fiksi. Jaringan ini dibangun khusus untuk tujuan demonstrasi ini. Setiap kesamaan ke jaringan produksi riil benar-benar tidak disengaja dan tidak disengaja.

“ Kriptografi Simetri (Enkripsi Simetri) ”

Pada kriptografi simetri, kunci untuk melakukan enkripsi sama dengan kunci yang dipakai untuk melakukan dekripsi. Istilah lain untuk enkripsi dan dekripsi ini adalah kriptografi kunci privat (private-key cryptography) atau kriptografi kunci rahasia (secret-key cryptography). Penerapan algoritma akan menghasilkan output yang ber-beda sesuai dengan kunci yang dipakai. Mengubah kunci berarti juga mengubah output dari algoritma yang dipakai. Setelah chipertext dihasilkan, chipertext tersebut dapat diubah kembali menjadi pesan asli dengan algoritma dekripsi dan dengan kunci yang sama seperti yang digunakan pada saat enkripsi. Keamanan dari enkripsi konvensional ini terdiri dari bebe-rapa faktor. Pertama, algoritma enkripsi harus benar-benar teruji, sehingga tidak dimungkinkan untuk mendekripsi sebuah pesan hanya dalam bentuk chipertext. Kedua, keamanan enkripsi konvensional juga ditentukan oleh kerahasiaan kunci yang digunakan, bukan kerahasiaan algoritma yang digunakan. Contoh kriptografi yang termasuk pada Kriptografi Simetri :

•Substitusi (Monoalpabetic Chiper, Polyalpabetic Chiper, Multiple Letter Encryption, dll).

•Transposisi (Rail Fence, Transposisi kolom, Transposisi Ganda, Transposisi Route, Transposisi Myszkowski, dll).

“ Kriptografi Asimetri (Enkripsi Asimetri)“

Kriptografi asimetri adalah algoritma yang memakai kunci berbeda untuk proses enkripsi dan dekripsinya. Kriptografi asimetri disebut juga sebagai sistem kriptografi Public-key karena kunci untuk enkripsi dibuat secara umum (public-key) atau bisa diketahui oleh siapa saja. Tetapi untuk proses dekripsinya yang dibuat satu saja, yakni hanya oleh yang berwenang untuk mendekripsinya (disebut private-key). Keuntungan kriptografi asimetri ini, untuk berkorespondensi secara rahasia dengan banyak pihak tidak diperlukan kunci rahasia sebanyak jumlah pihak tersebut, cukup membuat dua buah kunci (disebut public-key) bagi para koresponden untuk mengenkripsi pesan, dan private-key untuk men-dekripsi pesan. Metode enkripsi kunci publik membutuhkan dua buah kunci di dalam algoritmanya, yaitu kunci publik dan kunci pribadi. Kunci publik dipakai untuk mengenkripsi plaintext menjadi ciphertext, kunci pribadi dipakai untuk mendekripsi ciphertext menjadi plaintext dan kunci ini bersifat rahasia.

ronald prinando

aq punya blog...

Senin, 03 Januari 2011

Sabtu, 30 Oktober 2010

Subtitusi Cipher

* Substitusi cipher

- cipher substitusi:

melibatkan penggantian satu atau lebih entitas (umumnya huruf) dalam pesan dengan satu atau lebih entitas lain.

Ada beberapa jenis kriptografi substitusi:

- substitusi Monoalphabetic:

melibatkan menggantikan setiap huruf dalam pesan dengan huruf lain abjad

- substitusi Polyalphabetic:

melibatkan menggunakan serangkaian cipher monoalphabetic yang periodicially kembali

- substitusi Homophonic:

memungkinkan untuk memiliki setiap huruf dari pesan plaintext sesuai dengan kelompok kemungkinan karakter lain

- substitusi mengganti Polygraphic:

melibatkan kelompok karakter dalam pesan dengan kelompok lain karakter

Salah satu subtitusi cipher:

* kode kaisar

Pada perkembangan selanjutnya kode kaisar ini mengalami pengembangan gagasan pada pembuatan kunci. Gagasan kunci ini disebut polyalphabetic. Kunci ini dapat berupa apa saja, seperti nama, alamat, kantor, dan lain-lain yang penting masih menggunkan karakter alphabet.

Penggunaan kunci pada kode kaisar ini tidak boleh adanya pengulangan huruf, seperti ‘DODISPUTRA’ akan menjadi ‘DOISPUTRA’. Kita langsung mempraktikan saja, misalkan plaintext yang diberikan ‘NINJA ASASSIN MEMANG KEREN’ dengan kunci ‘DODIS PUTRA’.

pi : A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

ci : D O I S P U T R A B C E F G H J K L M N Q V W X Y Z

Plaintext : NINJA ASASSIN MEMANG KEREN

Kunci : DODIS PUTRA

Chipertext : GIGBDDMDMMAGFPFDGTCPLPG

- cipher substitusi:

melibatkan penggantian satu atau lebih entitas (umumnya huruf) dalam pesan dengan satu atau lebih entitas lain.

Ada beberapa jenis kriptografi substitusi:

- substitusi Monoalphabetic:

melibatkan menggantikan setiap huruf dalam pesan dengan huruf lain abjad

- substitusi Polyalphabetic:

melibatkan menggunakan serangkaian cipher monoalphabetic yang periodicially kembali

- substitusi Homophonic:

memungkinkan untuk memiliki setiap huruf dari pesan plaintext sesuai dengan kelompok kemungkinan karakter lain

- substitusi mengganti Polygraphic:

melibatkan kelompok karakter dalam pesan dengan kelompok lain karakter

Salah satu subtitusi cipher:

* kode kaisar

Pada perkembangan selanjutnya kode kaisar ini mengalami pengembangan gagasan pada pembuatan kunci. Gagasan kunci ini disebut polyalphabetic. Kunci ini dapat berupa apa saja, seperti nama, alamat, kantor, dan lain-lain yang penting masih menggunkan karakter alphabet.

Penggunaan kunci pada kode kaisar ini tidak boleh adanya pengulangan huruf, seperti ‘DODISPUTRA’ akan menjadi ‘DOISPUTRA’. Kita langsung mempraktikan saja, misalkan plaintext yang diberikan ‘NINJA ASASSIN MEMANG KEREN’ dengan kunci ‘DODIS PUTRA’.

pi : A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

ci : D O I S P U T R A B C E F G H J K L M N Q V W X Y Z

Plaintext : NINJA ASASSIN MEMANG KEREN

Kunci : DODIS PUTRA

Chipertext : GIGBDDMDMMAGFPFDGTCPLPG

Switch Layer 2 & Layer 3?

* Swich Layer 2

Layer 2 switch adalah sebuah bentuk switch Ethernet yang melakukan switching terhadap paket dengan melihat alamat fisiknya (MAC address). Switch jenis ini bekerja pada lapisan data-link (atau lapisan kedua) dalam OSI Reference Model. Switch-switch tersebut juga dapat melakukan fungsi sebagai bridge antara segmen-segmen jaringan LAN, karena mereka meneruskan frame Ethernet berdasarkan alamat tujuannya tanpa mengetahui protokol jaringan apa yang digunakan.

Layer 2 switch dapat dipasang secara transparan di dalam sebuah jaringan. Perangkat-perangkat tersebut tidak akan mengganggu komunikasi antara host dengan router. Sekali terpasang, sebuah layer 2 switch akan mengetahui host-host dan jaringan yang terhubung dengan melihat field Source Address pada frame yang diterimanya. Layer 2 switch juga dapat membangun sebuah basis data dari alamat-alamat MAC address dan port di mana kartu jaringan terhubung yang disimpan di dalam memori cache milik switch.

Ketika sebuah frame datang ke sebuah port di dalam switch, layer 2 switch akan menguji frame tersebut dengan melihat field Destination Address, dan kemudian akan meneruskan frame tersebut ke tujuannya yang masih terhubung ke switch yang sama, dengan mengirimkannya kepada port di mana tujuannya terhubung. Jika field Source Address dari frame tersebut tidak dikenali, maka switch tersebut akan mengirimkan frame tersebut ke semua port kecuali port di mana frame tersebut masuk.

* Switch Layer 3

Sebuah Layer 3 switch adalah perangkat performa tinggi untuk jaringan routing. Layer 3 switch sebenarnya sangat sedikit berbeda dari router. Sebuah Layer 3 switch dapat mendukung routing sama protokol sebagai router jaringan lakukan. Kedua memeriksa paket yang masuk dan membuat keputusan routing dinamis berdasarkan alamat sumber dan tujuan di dalamnya. Kedua jenis kotak berbagi tampilan yang sama.

Layer 3 switch yang dikandung sebagai teknologi untuk memperbaiki kinerja router yang digunakan dalam besar jaringan area lokal (LAN) seperti perusahaan intranet . Perbedaan utama antara Layer 3 switch dan router terletak pada teknologi hardware yang digunakan untuk membangun unit. Perangkat keras di dalam mesin 3 Layer menggabungkan yang tradisional switch dan router, menggantikan beberapa logika perangkat lunak router dengan perangkat keras yang menawarkan kinerja yang lebih baik dalam beberapa situasi.

Layer 3 switch sering biaya kurang dari router tradisional. Dirancang untuk digunakan dalam jaringan lokal, suatu Layer 3 switch biasanya tidak akan memiliki WAN pelabuhan dan wide area network fitur router tradisional akan selalu memiliki.

Layer 2 switch adalah sebuah bentuk switch Ethernet yang melakukan switching terhadap paket dengan melihat alamat fisiknya (MAC address). Switch jenis ini bekerja pada lapisan data-link (atau lapisan kedua) dalam OSI Reference Model. Switch-switch tersebut juga dapat melakukan fungsi sebagai bridge antara segmen-segmen jaringan LAN, karena mereka meneruskan frame Ethernet berdasarkan alamat tujuannya tanpa mengetahui protokol jaringan apa yang digunakan.

Layer 2 switch dapat dipasang secara transparan di dalam sebuah jaringan. Perangkat-perangkat tersebut tidak akan mengganggu komunikasi antara host dengan router. Sekali terpasang, sebuah layer 2 switch akan mengetahui host-host dan jaringan yang terhubung dengan melihat field Source Address pada frame yang diterimanya. Layer 2 switch juga dapat membangun sebuah basis data dari alamat-alamat MAC address dan port di mana kartu jaringan terhubung yang disimpan di dalam memori cache milik switch.

Ketika sebuah frame datang ke sebuah port di dalam switch, layer 2 switch akan menguji frame tersebut dengan melihat field Destination Address, dan kemudian akan meneruskan frame tersebut ke tujuannya yang masih terhubung ke switch yang sama, dengan mengirimkannya kepada port di mana tujuannya terhubung. Jika field Source Address dari frame tersebut tidak dikenali, maka switch tersebut akan mengirimkan frame tersebut ke semua port kecuali port di mana frame tersebut masuk.

* Switch Layer 3

Sebuah Layer 3 switch adalah perangkat performa tinggi untuk jaringan routing. Layer 3 switch sebenarnya sangat sedikit berbeda dari router. Sebuah Layer 3 switch dapat mendukung routing sama protokol sebagai router jaringan lakukan. Kedua memeriksa paket yang masuk dan membuat keputusan routing dinamis berdasarkan alamat sumber dan tujuan di dalamnya. Kedua jenis kotak berbagi tampilan yang sama.

Layer 3 switch yang dikandung sebagai teknologi untuk memperbaiki kinerja router yang digunakan dalam besar jaringan area lokal (LAN) seperti perusahaan intranet . Perbedaan utama antara Layer 3 switch dan router terletak pada teknologi hardware yang digunakan untuk membangun unit. Perangkat keras di dalam mesin 3 Layer menggabungkan yang tradisional switch dan router, menggantikan beberapa logika perangkat lunak router dengan perangkat keras yang menawarkan kinerja yang lebih baik dalam beberapa situasi.

Layer 3 switch sering biaya kurang dari router tradisional. Dirancang untuk digunakan dalam jaringan lokal, suatu Layer 3 switch biasanya tidak akan memiliki WAN pelabuhan dan wide area network fitur router tradisional akan selalu memiliki.

Apa itu TRUNKING,Spanning Tree Protocol(STP),Kriptografi?

* TRUNKING

Dalam modern komunikasi , trunking adalah sebuah konsep dimana sistem komunikasi dapat menyediakan akses jaringan untuk banyak klien dengan berbagi satu set garis atau frekuensi, bukan memberikan mereka secara individu. Hal ini analog dengan struktur pohon dengan satu batang dan cabang banyak. Contoh ini termasuk sistem telepon dan radio VHF biasa digunakan oleh lembaga kepolisian. Baru-baru ini trunking port telah diterapkan dalam jaringan komputer juga.

* STP

Spanning Tree Protocol disingkat menjadi STP, Merupakan bagian dari standard IEEE 802.1 untuk kontrol media akses. Berfungsi sebagai protocol untuk pengaturan koneksi dengan menggunakan algoritma spanning tree.

Kelebihan STP dapat menyediakan system jalur backup & juga mencegah loop yang tidak diinginkan pada jaringan yang memiliki beberapa jalur menuju ke satu tujuan dari satu host.

Loop terjadi bila ada route/jalur alternative diantara host-host. Untuk menyiapkan jalur back up, STP membuat status jalur back up menjadi stand by atau diblock. STP hanya membolehkan satu jalur yang active (fungsi pencegahan loop) diantara dua host namun menyiapkan jalur back up bila jalur utama terputus.

Bila "cost" STP berubah atau ada jalur yang terputus, algoritma spanning tree merubah topology spanning tree dan mengaktifkan jalur yang sebelumnya stand by.

Tanpa spanning tree pun sebenarnya memungkinkan koneksi antara dua host melewati beberapa jalur sekaligus namun dapat juga membuat looping yang tidak pernah akan selesai di dalam jaringan anda. Yang pasti akan menghabiskan kapasitas jalur yang ada hanya untuk melewatkan packet data yang sama secara berulang dan berlipat ganda.

* Kriptografi

- Pengertian Dasar

Suatu pesan yang tidak disandikan disebut sebagai plaintext ataupun dapat disebut juga sebagai cleartext. Proses yang dilakukan untuk mengubah plaintext ke dalam ciphertext disebut encryption atau encipherment. Sedangkan proses untuk mengubah ciphertext kembali ke plaintext disebut decryption atau decipherment. Secara sederhana istilah-istilah di atas dapat digambarkan sebagai berikut :

Gb. 1. Proses Enkripsi/Dekripsi Sederhana

Cryptography adalah suatu ilmu ataupun seni mengamankan pesan, dan dilakukan oleh cryptographer. Sedang, cryptanalysis adalah suatu ilmu dan seni membuka (breaking) ciphertext dan orang yang melakukannya disebut cryptanalyst.

Cryptographic system atau cryptosystem adalah suatu fasilitas untuk mengkonversikan plaintext ke ciphertext dan sebaliknya. Dalam sistem ini, seperangkat parameter yang menentukan transformasi pencipheran tertentu disebut suatu set kunci. Proses enkripsi dan dekripsi diatur oleh satu atau beberapa kunci kriptografi. Secara umum, kunci-kunci yang digunakan untuk proses pengenkripsian dan pendekripsian tidak perlu identik, tergantung pada sistem yang digunakan.

Secara umum operasi enkripsi dan dekripsi dapat diterangkan secara matematis sebagai berikut :

EK (M) = C (Proses Enkripsi)

DK (C) = M (Proses Dekripsi)

Pada saat proses enkripsi kita menyandikan pesan M dengan suatu kunci K lalu dihasilkan pesan C. Sedangkan pada proses dekripsi, pesan C tersebut diuraikan dengan menggunakan kunci K sehingga dihasilkan pesan M yang sama seperti pesan sebelumnya.

Dengan demikian keamanan suatu pesan tergantung pada kunci ataupun kunci-kunci yang digunakan, dan tidak tergantung pada algoritma yang digunakan. Sehingga algoritma-algoritma yang digunakan tersebut dapat dipublikasikan dan dianalisis, serta produk-produk yang menggunakan algoritma tersebut dapat diproduksi massal. Tidaklah menjadi masalah apabila seseorang mengetahui algoritma yang kita gunakan. Selama ia tidak mengetahui kunci yang dipakai, ia tetap tidak dapat membaca pesan.

Dalam modern komunikasi , trunking adalah sebuah konsep dimana sistem komunikasi dapat menyediakan akses jaringan untuk banyak klien dengan berbagi satu set garis atau frekuensi, bukan memberikan mereka secara individu. Hal ini analog dengan struktur pohon dengan satu batang dan cabang banyak. Contoh ini termasuk sistem telepon dan radio VHF biasa digunakan oleh lembaga kepolisian. Baru-baru ini trunking port telah diterapkan dalam jaringan komputer juga.

* STP

Spanning Tree Protocol disingkat menjadi STP, Merupakan bagian dari standard IEEE 802.1 untuk kontrol media akses. Berfungsi sebagai protocol untuk pengaturan koneksi dengan menggunakan algoritma spanning tree.

Kelebihan STP dapat menyediakan system jalur backup & juga mencegah loop yang tidak diinginkan pada jaringan yang memiliki beberapa jalur menuju ke satu tujuan dari satu host.

Loop terjadi bila ada route/jalur alternative diantara host-host. Untuk menyiapkan jalur back up, STP membuat status jalur back up menjadi stand by atau diblock. STP hanya membolehkan satu jalur yang active (fungsi pencegahan loop) diantara dua host namun menyiapkan jalur back up bila jalur utama terputus.

Bila "cost" STP berubah atau ada jalur yang terputus, algoritma spanning tree merubah topology spanning tree dan mengaktifkan jalur yang sebelumnya stand by.

Tanpa spanning tree pun sebenarnya memungkinkan koneksi antara dua host melewati beberapa jalur sekaligus namun dapat juga membuat looping yang tidak pernah akan selesai di dalam jaringan anda. Yang pasti akan menghabiskan kapasitas jalur yang ada hanya untuk melewatkan packet data yang sama secara berulang dan berlipat ganda.

* Kriptografi

- Pengertian Dasar

Suatu pesan yang tidak disandikan disebut sebagai plaintext ataupun dapat disebut juga sebagai cleartext. Proses yang dilakukan untuk mengubah plaintext ke dalam ciphertext disebut encryption atau encipherment. Sedangkan proses untuk mengubah ciphertext kembali ke plaintext disebut decryption atau decipherment. Secara sederhana istilah-istilah di atas dapat digambarkan sebagai berikut :

Gb. 1. Proses Enkripsi/Dekripsi Sederhana

Cryptography adalah suatu ilmu ataupun seni mengamankan pesan, dan dilakukan oleh cryptographer. Sedang, cryptanalysis adalah suatu ilmu dan seni membuka (breaking) ciphertext dan orang yang melakukannya disebut cryptanalyst.

Cryptographic system atau cryptosystem adalah suatu fasilitas untuk mengkonversikan plaintext ke ciphertext dan sebaliknya. Dalam sistem ini, seperangkat parameter yang menentukan transformasi pencipheran tertentu disebut suatu set kunci. Proses enkripsi dan dekripsi diatur oleh satu atau beberapa kunci kriptografi. Secara umum, kunci-kunci yang digunakan untuk proses pengenkripsian dan pendekripsian tidak perlu identik, tergantung pada sistem yang digunakan.

Secara umum operasi enkripsi dan dekripsi dapat diterangkan secara matematis sebagai berikut :

EK (M) = C (Proses Enkripsi)

DK (C) = M (Proses Dekripsi)

Pada saat proses enkripsi kita menyandikan pesan M dengan suatu kunci K lalu dihasilkan pesan C. Sedangkan pada proses dekripsi, pesan C tersebut diuraikan dengan menggunakan kunci K sehingga dihasilkan pesan M yang sama seperti pesan sebelumnya.

Dengan demikian keamanan suatu pesan tergantung pada kunci ataupun kunci-kunci yang digunakan, dan tidak tergantung pada algoritma yang digunakan. Sehingga algoritma-algoritma yang digunakan tersebut dapat dipublikasikan dan dianalisis, serta produk-produk yang menggunakan algoritma tersebut dapat diproduksi massal. Tidaklah menjadi masalah apabila seseorang mengetahui algoritma yang kita gunakan. Selama ia tidak mengetahui kunci yang dipakai, ia tetap tidak dapat membaca pesan.

Jumat, 29 Oktober 2010

Teknik Transposisi

Teknik Transposisi

*Segitiga

M | ||||||||

E | L | A | ||||||

N | G | K | A | H | ||||

L | E | B | I | H | M | A | ||

J | U | X | X | X | X | X | X | X |

-Ciphertext : JLUNEXEGBXMLKIXAAHXHMXAXX

*Spriral

M | E | L | A | N |

H | M | A | J | G |

I | X | X | U | K |

B | E | L | H | A |

-Ciphertext : MHIBEMXELAXLAJUHNGKA

*Diagonal

M | N | H | I | J |

E | G | L | H | U |

L | K | E | M | X |

A | A | B | A | X |

-Ciphertext : MNHIJEGLHULKEMXAABAX

*Zig zag

L | K | E | M | X | ||||||||||||||

E | A | G | A | L | B | H | A | U | ||||||||||

M | N | H | I | J |

-Ciphertext : LKEMXEAGALBHAUMNHIJ

Algoritma Kriptografi Klasik,Kode Kaisar,Kode HILL,Teknik Transposisi

Algoritma Kriptografi Klasik

Pada algoritma klasik, diterapkan teknik enkripsi konvensional (simetris). Algoritma ini merupakan algoritma kriptografi yang biasa digunakan orang sejak berabad-abad yang lalu. Dua teknik dasar yang biasa digunakan, yaitu :

1. Teknik Subsitusi

2. Teknik Transposisi

1. Teknik Subsitusi

Subsitusi adalah penggantian setiap karakter plaintext dengan karakter lain. Beberapa istilah yang mungkin perlu diingat adalah :

a. Monoalfabet : Setiap karakter ciphertext mengganti satu macam karakter plaintext tertentu.

b. Polyalfabet : Setiap karakter ciphertext dapat mengganti lebih dari satu karakter plaintext.

c. Monograf / unilateral : Satu enkripsi dilakukan terhadap satu karakter plaintext.

d. Polygraf / multilateral : Satu enkripsi dilakukan terhadap lebih dari satu karakter plaintext sekaligus.

Cipher subsitusi paling tua yang dikenal adalah subsitusi yang dilakukan Julius Caesar. Beberapa teknik subsitusi yang pernah dilakukan, antara lain : [KUR04]

a. Subsitusi deret campuran kata kunci yaitu subsitusi yang kata kuncinya didapat dari mengumpulkan karakter yang sama dari sebuah plaintext dan pada ciphertextnya ditambahkan semua sisa karakter dalam abjad.

b.bSubsitusi monomer-dinome-trinome. Monome berarti setiap satu karakter plaintext akan disubsitusi oleh satu karakter ciphertext, dinome disubsitusi dua karakter ciphertext, tridome disubsitusi tiga karakter ciphertext. Jadi sistem ini adalah campuran dari ketiga sistem dasar.

c. Subsitusi multilateral variant. Subsitusi ini masih termasuk jenis monoalfabet yang dalam mensubsitusi memanfaatkan huruf abjad a,b,c,…,z yang disusun dalam matrik 5 X 5.

d. Subsitusi digrafik. Pada sistem ini, setiap huruf plaintext akan disubsitusi oleh dua huruf ciphertext. Pola huruf cipher text diambil dari sebuah matrik 26 X 26 yang berasal dari 26 abjad yang memiliki pola khusus.

e. Subsitusi persegi panjang. Sistem digrafik terlalu memerlukan matrik yang besar. Untuk memperkecil matrik dengan keamanan yang setara dapat digunakan sistem empat persegi.

f. Subsitusi kode playfair. Kode rahasia multi huruf yang paling terkenal adalah playfair. Playfair menggunakan 676 digraf. Selama waktu yang lama, kode ini dianggap tak dapat dipecahkan. Playfair dijadikan sistem standar oleh tentara Inggris dalam PD I dan masih digunakan secara luas oleh tentara Amerika dan sekutu selama PD II. Sistem ini menggunakan matrik 5 X 5.

g. Subsitusi Polialfabet periodik. Dalam sistem polialfabet, setiap ciphertext dapat memiliki banyak kemungkinan plaintext. Dan sistem periodik itu sendiri dikarenakan adanya kunci yang berulang. Jenis polialfabet klasik yang terkenal adalah Vigenere.

h. Enigma. Merupakan mesin kriptografi yang digunakan oleh tentara NAZI Hitler pada masa PD II. Mesin ini menggunakan rotor. Enigma menggunakan tiga rotor untuk melakukan subsitusi. Tiga rotor berarti tiga kali subsitusi.

2. Teknik Transposisi ( Permutasi )

Beberapa model kriptografi yang menggunakan teknik transposisi, antara lain :

1. Algoritma transposisi kolom dengan kunci numerik. Teknik ini menggunakan permutasi karakter. Kunci dapat diperoleh dari kata yang mudah dibaca dan kemudian dikodekan menjadi bilangan.

2. Masukan plaintext pola zig-zag, keluaran ciphertext berupa baris.

3. Masukan pola segitiga, keluaran berupa kolom, dibaca dari atas kebawah.

4. Masukan berpola spiral, dari luar kedalam, keluaran berupa kolom dibaca dari atas ke bawah.

5. Dimasukan secara diagonal dari kiri bawah ke kanan atas, keluaran baris.

6. Masukan spiral dari dalam ke luar, keluaran diagonal bergantian.

Kombinasi subsitusi dan transposisi yang komplek menjadi dasar pembentukan algoritma-algoritma kriptografi modern. Salah satu algoritma klasik yang menggunakan kedua teknik ini adalah VIC yang tidak memerlukan komputer dalam penggunaannya.

kode kaisar

Pada algoritma klasik, diterapkan teknik enkripsi konvensional (simetris). Algoritma ini merupakan algoritma kriptografi yang biasa digunakan orang sejak berabad-abad yang lalu. Dua teknik dasar yang biasa digunakan, yaitu :

1. Teknik Subsitusi

2. Teknik Transposisi

1. Teknik Subsitusi

Subsitusi adalah penggantian setiap karakter plaintext dengan karakter lain. Beberapa istilah yang mungkin perlu diingat adalah :

a. Monoalfabet : Setiap karakter ciphertext mengganti satu macam karakter plaintext tertentu.

b. Polyalfabet : Setiap karakter ciphertext dapat mengganti lebih dari satu karakter plaintext.

c. Monograf / unilateral : Satu enkripsi dilakukan terhadap satu karakter plaintext.

d. Polygraf / multilateral : Satu enkripsi dilakukan terhadap lebih dari satu karakter plaintext sekaligus.

Cipher subsitusi paling tua yang dikenal adalah subsitusi yang dilakukan Julius Caesar. Beberapa teknik subsitusi yang pernah dilakukan, antara lain : [KUR04]

a. Subsitusi deret campuran kata kunci yaitu subsitusi yang kata kuncinya didapat dari mengumpulkan karakter yang sama dari sebuah plaintext dan pada ciphertextnya ditambahkan semua sisa karakter dalam abjad.

b.bSubsitusi monomer-dinome-trinome. Monome berarti setiap satu karakter plaintext akan disubsitusi oleh satu karakter ciphertext, dinome disubsitusi dua karakter ciphertext, tridome disubsitusi tiga karakter ciphertext. Jadi sistem ini adalah campuran dari ketiga sistem dasar.

c. Subsitusi multilateral variant. Subsitusi ini masih termasuk jenis monoalfabet yang dalam mensubsitusi memanfaatkan huruf abjad a,b,c,…,z yang disusun dalam matrik 5 X 5.

d. Subsitusi digrafik. Pada sistem ini, setiap huruf plaintext akan disubsitusi oleh dua huruf ciphertext. Pola huruf cipher text diambil dari sebuah matrik 26 X 26 yang berasal dari 26 abjad yang memiliki pola khusus.

e. Subsitusi persegi panjang. Sistem digrafik terlalu memerlukan matrik yang besar. Untuk memperkecil matrik dengan keamanan yang setara dapat digunakan sistem empat persegi.

f. Subsitusi kode playfair. Kode rahasia multi huruf yang paling terkenal adalah playfair. Playfair menggunakan 676 digraf. Selama waktu yang lama, kode ini dianggap tak dapat dipecahkan. Playfair dijadikan sistem standar oleh tentara Inggris dalam PD I dan masih digunakan secara luas oleh tentara Amerika dan sekutu selama PD II. Sistem ini menggunakan matrik 5 X 5.

g. Subsitusi Polialfabet periodik. Dalam sistem polialfabet, setiap ciphertext dapat memiliki banyak kemungkinan plaintext. Dan sistem periodik itu sendiri dikarenakan adanya kunci yang berulang. Jenis polialfabet klasik yang terkenal adalah Vigenere.

h. Enigma. Merupakan mesin kriptografi yang digunakan oleh tentara NAZI Hitler pada masa PD II. Mesin ini menggunakan rotor. Enigma menggunakan tiga rotor untuk melakukan subsitusi. Tiga rotor berarti tiga kali subsitusi.

2. Teknik Transposisi ( Permutasi )

Beberapa model kriptografi yang menggunakan teknik transposisi, antara lain :

1. Algoritma transposisi kolom dengan kunci numerik. Teknik ini menggunakan permutasi karakter. Kunci dapat diperoleh dari kata yang mudah dibaca dan kemudian dikodekan menjadi bilangan.

2. Masukan plaintext pola zig-zag, keluaran ciphertext berupa baris.

3. Masukan pola segitiga, keluaran berupa kolom, dibaca dari atas kebawah.

4. Masukan berpola spiral, dari luar kedalam, keluaran berupa kolom dibaca dari atas ke bawah.

5. Dimasukan secara diagonal dari kiri bawah ke kanan atas, keluaran baris.

6. Masukan spiral dari dalam ke luar, keluaran diagonal bergantian.

Kombinasi subsitusi dan transposisi yang komplek menjadi dasar pembentukan algoritma-algoritma kriptografi modern. Salah satu algoritma klasik yang menggunakan kedua teknik ini adalah VIC yang tidak memerlukan komputer dalam penggunaannya.

kode kaisar

Pada perkembangan selanjutnya kode kaisar ini mengalami pengembangan gagasan pada pembuatan kunci. Gagasan kunci ini disebut polyalphabetic. Kunci ini dapat berupa apa saja, seperti nama, alamat, kantor, dan lain-lain yang penting masih menggunkan karakter alphabet.

Penggunaan kunci pada kode kaisar ini tidak boleh adanya pengulangan huruf, seperti ‘DODISPUTRA’ akan menjadi ‘DOISPUTRA’. Kita langsung mempraktikan saja, misalkan plaintext yang diberikan ‘NINJA ASASSIN MEMANG KEREN’ dengan kunci ‘DODIS PUTRA’.

pi : A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

ci : D O I S P U T R A B C E F G H J K L M N Q V W X Y Z

Plaintext : NINJA ASASSIN MEMANG KEREN

Kunc : DODIS PUTRA

Chipertext : GIGB DDMD MMAG FPFD GTCP LPG

Kode HILL

Kode Hill atau lebih dikenal dengan Hill cipher merupakan salah satu algoritma kriptografi kunci simetris dan merupakan salah satu kripto polyalphabetic. Hill cipher diciptakan oleh Lester S. Hill pada tahun 1929 .

Teknik kriptografi ini diciptakan dengan maksud untuk dapat menciptakan cipher yang tidak dapat dipecahkan menggunakan teknik analisis frekuensi. Berbeda dengan caesar cipher, hill cipher tidak mengganti setiap abjad yang sama pada plainteks dengan abjad lainnya yang sama pada cipherteks karena menggunakan perkalian matriks pada dasar enkripsi dan dekripsinya.

Hill cipher merupakan penerapan aritmatika modulo pada kriptografi. Teknik kriptografi ini enggunakan sebuah matriks persegi sebagai kunci berukuran m x m sebagai kunci untuk melakukan enkripsi dan dekripsi. Dasar teori matriks yang digunakan dalam Hill cipher antara lain adalah perkalian antar matriks dan melakukan invers pada matriks.

Karena menggunakan matriks sebagai kunci, Hill cipher merupakan algoritma kriptografi kunci simetris yang sulit dipecahkan, karena teknik kriptanalisis seperti analisis frekuensi tidak dapat diterapkan dengan mudah untuk memecahkan algoritma ini. Hill cipher sangat sulit dipecahkan jika kriptanalis hanya memiliki ciphertext saja (chipertext-only), namun dapat dipecahkan dengan mudah jika kriptanalis memiliki ciphertext dan potongan dari plaintext-nya (known-plaintext).

Perhitungan Matematis Dasar dari teknik hill cipher adalah aritmatika modulo terhadap matriks. Dalam penerapannya, Hill cipher menggunakan teknik perkalian matriks dan teknik invers terhadap matriks. Kunci pada hill cipher adalah matriks n x n dengan n merupakan ukuran blok. Jika matriks kunci kita sebut dengan K, maka matriks K adalah sebagai berikut :

Matriks K yang menjadi kunci ini harus merupakan matriks yang invertible, yaitu memiliki multiplicative inverse K-1 sehingga :

K . K-1 = 1

Ingat ! Kunci harus memiliki invers karena matriks K-1 tersebut adalah kunci yang digunakan untuk melakukan dekripsi.

K . K-1 = 1

Ingat ! Kunci harus memiliki invers karena matriks K-1 tersebut adalah kunci yang digunakan untuk melakukan dekripsi.

Cara Enkripsi

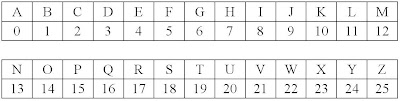

Dengan mengkodekan atau mengubah setiap huruf abjad dengan integer sebagai berikut: A = 0, B = 1, …, Z = 25

Dengan mengkodekan atau mengubah setiap huruf abjad dengan integer sebagai berikut: A = 0, B = 1, …, Z = 25

maka secara matematis, proses enkripsi pada hill cipher adalah:

C = K . P mod 26

C = Cipherteks | K = Kunci | P = Plainteks

C = Cipherteks | K = Kunci | P = Plainteks

Proses enkripsi pada hill cipher dilakukan per blok plainteks. Ukuran blok tersebut sama dengan ukuran matriks kuncinya. Perhatikan contoh dibawah ini!

P = D O D I S P U T R A ,dikodekan/diintegerkan menjadi

P = 3 14 3 8 18 15 20 19 17 0

P = D O D I S P U T R A ,dikodekan/diintegerkan menjadi

P = 3 14 3 8 18 15 20 19 17 0

Karena matriks kunci K berukuran 2, maka plainteks dibagi menjadi blok yang masing-masing bloknya berukuran 2 karakter. Blok pertama dari plainteks P1,2 =[3;14] kemudian dienkripsi dengan kunci K dengan persamaan C = K . P mod 26. Karena perkalian tersebut menghasilkan lebih dari angka 25 maka dilakukan modulo 26 pada hasil yang lebih dari 25.

Karakter yang berkorespondensi dengan 21 dan 9 adalah V dan J. Setelah melakukan enkripsi semua blok pada plainteks P maka dihasilkan cipherteks C sebagai berikut:

P = D O D I S P U T R A

C = V J R N P W L U R X

Cipherteks yang dihasilkan oleh enkripsi hill chiper atau kode hill menghasilkan cipherteks yang tidak memiliki pola yang mirip dengan plainteks atau pesan aslinya.

P = D O D I S P U T R A

C = V J R N P W L U R X

Cipherteks yang dihasilkan oleh enkripsi hill chiper atau kode hill menghasilkan cipherteks yang tidak memiliki pola yang mirip dengan plainteks atau pesan aslinya.

- Metode Blok

Metode ini melakukan enkripsi menggunakan blok dengan membagi text asli/ plaintext menjadi blok-blok dengan setiap blok mengandung beberapa karakter biasanya 3 atau lebih per blok tergantung perjanjian. Data yang digunkan adalah contoh 2 diatas:

Plaintext : NINJ AASA SSIN MEMA NGKE RENX

K1 K2 K1 K2 K1 K2

Chipertext : GIGB BBIB MMAG RLRB GTCP HLEX

K1 K2 K1 K2 K1 K2

Untuk mengurangi kekurangan huruf digunakan huruf X atau yang lain sesuai perjanjian.

- Motode Zig Zag

Pendistribusian dengan metode ini dilakukan dengan menukarkan huruf asli dengan huruf yang sudah memakai kunci K1 dan mencari huruf yang sama pada K2 dan K3, sehingga huruf yang menjadi teks kode/ chipertext adalah huruf dari persamaan C=K3 dan sebaliknya. Untuk menggunakan metode ini sebaiknya mempunyai 3 kunci atau lebih. Lebih jelasnya lihat contoh dibawah ini.

P1 : A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

K1 : D O I S P U T R A B C E F G H J K L M N Q V W X Y Z

Huruf N pada P1 dikodekan ke K1 menjadi G --> K1 ke K2

P2 : A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

K2 : N O T B A R E G C D F H I J K L M P Q S U V W X Y Z

Huruf G pada K2 dikodekan ke P2 menjadi H --> K2 ke K3

P3 : A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

K3 : L O M B K I S A N D C E F G H J P Q R T U V W X Y Z

Huruf H pada K3 dikodekan ke P3 menjadi O --> C = K3, begitu seterusnya untuk huruf alphabet yang akan dikodekan.

Plaintext : NINJA ASASSIN MEMANG KEREN

Chipertext : OLOJPPRPRRLOESEPOKFSQSO

Langganan:

Komentar (Atom)